El día de hoy, Confidencial reventó la noticia que en Nicaragua hay por lo menos 39 antenas falsas que descubrió una organización que se dedicada a investigar tecnologías que afectan a los derechos humanos (South Lighthouse, responsable del estudio Fake Antenna Detection Project.

Suena peligroso y muy sofisticado, así que vamos desempolvar el teclado del Blog de Bacanalnica para analizar el alcance de semejante descubrimiento.

¿Qué son las Stingrays? (antenas falsas)

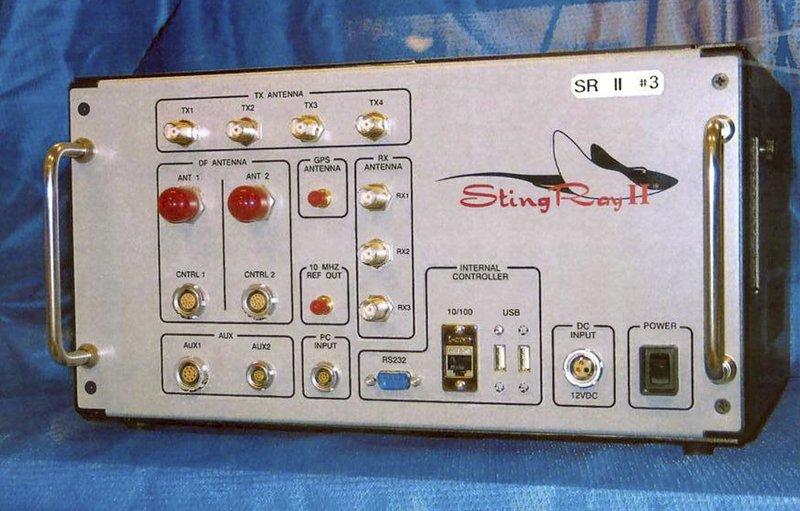

Así le llamamos los majes que hablamos de ciberseguridad a esas antenas falsas que sirven para engañar a los teléfonos celulares. En realidad no tiene que ser una antena, a menudo parece más bien una de esas consolas que usan los DJs que amenizan en los quinceaños. Hace 5 años los más comunes alcanzaban en un maletín, hoy en día deben ser del tamaño de un teléfono.

El nombre vulgar viene de un modelo que la empresa Harris vendía hace años…

El nombre menos vulgar (IMSI Catcher), viene de la función que realizan: capturar la International Mobile Subscriber Identity de los teléfonos. Los precios de antes los hacían más o menos exclusivos (hasta $200k), hoy en día sin embargo, podes armar uno por menos de $2k o bien, crear uno por menos de $200 (video explicando cómo, en ingles).

Hay 2 grandes categorías, los pasivos (que simplemente escuchan y guardan información que circula cerca de ellos) y los activos (que hackean antenas verdaderas y obligan a los teléfono a pegarse a su antena falsa, para también hackearlos). En Nicaragua parece ser que solo encontraron dispositivos pasivos que solo se conectan a la banda 2G.

¿Qué podes espiar con una Stingray?

No mucho realmente. Menos con una que solo es 2G. Podes ver la información del SIM del teléfono que se conecta. Saber la hora, la ubicación, los números a los que llama (mientras está conectado). Tal vez, a lo sumo, podes leer SMS y llamadas hechas desde la aplicación clásica del teléfono. Es decir que si usas WhatsApp (completamente cifrado), no van a ver nada. Es más, prácticamente todas las aplicaciones que usan Internet vienen cifradas, así que nada de eso van a ver.

O sea que eso de espiar solo aplica a los que en pleno 2022 todavía usan SMS. Que a estas alturas debe ser solo el 0.001% de la gente, porque con 4 años de secuestros de Daniel «El Masacrador de niños» Ortega, en Nicaragua ya todos estamos bien educados.

Con una que se conecta al 4G podes ver conexiones de Internet, pero solo las no cifradas. O sea que algunos sitios web y TAL VEZ conexiones a un servidor de correo no muy moderno.

Daniel Ortega no necesita antenas falsas

Por otro lado, toda esta información la puede «extraer» el gobierno de Daniel Ortega, directamente de los proveedores de telefonía sin necesidad de tanto chunchero. Ya sea usando la Ley de Ciberdelitos, o bien usando el irrebatible argumento que es ley en todo el Reino Batracio: «es que dice el patrón».

Lo cual me hace dudar que realmente sea el Gobierno o el Ejercito el que puso estas antenas. En el reportaje de Confidencial afirman que TELCOR seguro sabe de la existencia de estas antenas, así que deben ser obra de ellos o por lo menos con su visto bueno. No lo pongo en duda, pero sigo preguntándome ¿Por qué? ¿Para qué?

Más aún si nos ponemos a pensar que en Nicaragua tenemos la base rusa de… bueno, nadie sabe exactamente qué hace la base satelital rusa. Ellos dicen que es para «combatir el narcotráfico, prevenir desastres naturales y dar seguimiento al cambio climático», pero ¿Quién le cree a Putin?

¿Cómo me protejo de las Stingrays?

Apaga el teléfono. También podes ponerlo en modo avión y ya con eso, estás desconectado de cualquier antena (buena o mala). Saber cuándo estás conectado a una Stingray es mucho más difícil. Hay aplicaciones que podes descargar que prometen identificar las antenas falsas, pero no sirven, así que evitate la decepción.

Lo mejor que podes hacer es usar aplicaciones cifradas para todas tus comunicaciones (WhatsApp, Signal, o Telegram). Algo que tengo AÑOS de estar repitiendo aquí y en todos los medios que a veces me dejan hablar sobre el tema de ciberseguridad, así que no hace falta repetirlo.

Conclusiones no gratis

(Estas conclusiones son exclusivas de los que donan más abajo. Los demás, cierren los ojos y no sigan leyendo)

Como dije, me cuesta mucho entender qué uso pueden tener estas antenas en el aparato represivo de Daniel Ortega. ¿Sera simple redundancia? (y de paso una forma de asegurarse que las telefonías les están dando datos completos). No logro ver el bosque.

Tal vez se trata de una forma sencilla de tener medido quien visita puntos claves y en qué momento. Es decir, ponen una antena cerca de la Embajada de Estados Unidos y gracias a ella saben qué número de teléfono visita, a qué hora, dicho sector. O ponen una Stingray cerca del Aeropuerto, para saber quien viene y sale del país. Lo cual de todos modos hacen con sus sapitos de la JS que llaman por teléfono reportando cada salida y venida.

La que más tiene sentido para mi es la que está cerca de la Modelo, para tener medido a los presos que tienen teléfonos contrabandeados. Esos por naturaleza son difíciles de rastrear, una Stingray ahí sería realmente útil.

Al final yo creo que se trata de otra forma de tener controlada a su gente. ¿Se han fijado cómo prácticamente semanal vemos como cae preso un sandinista que supuestamente era fiel al patrón, incapaz de traicionarlo? Seguro caen muchos más y ni cuenta nos damos. Todo eso es gracias a toda la vigilancia.

En Confidencial pueden leer el resto del artículo con todo los detalles, incluyendo un mapa que te muestra dónde encontraron las Stingrays (para que apaguen sus teléfonos cuando ande por ahí). Tomen en cuenta sí, que esos chunches se pueden mover fácilmente y hasta se pueden montar en un drone (para que no tengan punto fijo), así que no se fíen.

Esta investigación podría haberse topado con los femtocell privados. En Nicaragua abundan los femtocell privados, de hecho, allá por 2017 (conocí la oferta de) una empresa que ofrecía conexiones Internet, 2G/3G para zonas remotas en Nicaragua usando femtocell (cuando costaban entre $200 y $500).

Es importante señalar que el IMSI Catcher pasivo es indetectable porque no emite, solo captura trafico. A diferencia del IMSI catcher activo que ocasiona una degradación forzada de la señal en el dispositivo móvil de destino (dado el almacenamiento y reenvío en un dispositivo low-end).

La policía Sandinista, por ejemplo, cuenta con unas ‘delegaciones móviles’, unos furgones que parquean en algunas zonas de Managua, y que cambian de vez en cuando de un lugar a otro, ahi usan un sistema de monitoreo de señales de radio que puede capturar texto, vídeo, y audio (Los camiones de monitoreo están a la vista de todos y tienen ls logos y colores de la policía).

Sin embargo, los ataques más sofisticados recurren al uso de ataques a través de interfaces de señalización como SS7 y Diameter, que pueden ser enviados desde cualquier parte del mundo. No hay necesidad de stingrays para realizar el espionaje que ya se hace desde los 80 (Además que el gobierno cuenta con tecnología del NSO Group).

Lo de NSO Group no lo creo, no hay indicios en Nicaragua y no los veo pagando lo que valen. Aquí hablé de eso: https://www.bacanalnica.com/en-el-salvador-estan-espiando-periodistas-que-usan-iphone-dice-apple-y-en-nicaragua-queremos-saber-que-es-un-pegasus/

Mi punto final es que no necesitan molestarse con «man in the middle attacks» cuando tienen puerta abierta en las TELCOS.